Историческая справка: от энтузиастов до корпоративного стандарта

Ещё двадцать лет назад безопасное бесплатное ПО для организации звучало почти как шутка: «бесплатно» ассоциировалось с самопальными утилитами, а не с серьёзной инфраструктурой. Но постепенно всё изменилось. Linux из игрушки для гиков превратился в стандарт для серверов, PostgreSQL и MySQL заняли место в критически важных системах, а браузеры и офисные пакеты с открытым кодом стали нормой. Параллельно выросла экосистема коммерческих компаний, которые зарабатывают не на лицензиях, а на поддержке, интеграции и обучении персонала, что сильно повысило доверие бизнеса к бесплатным решениям.

Базовые принципы выбора: не верим в магию «бесплатно»

Выбирая бесплатное ПО, полезно заранее принять простую мысль: вы не экономите, вы переносите затраты. Не платите за лицензии — платите временем внедрения, рисками и поддержкой. Поэтому начинать стоит с инвентаризации: какие процессы критичны, какие данные чувствительны, какие регуляторные требования к ним привязаны. Затем смотрим на источник: есть ли у проекта внятный владелец, активное сообщество, регулярные обновления, публичный баг‑трекер. Чем прозрачнее жизнь проекта, тем легче оценить риски, а не угадывать их по косвенным признакам и отзывам.

Ставка на открытый код и проверяемость

Открытый исходный код сам по себе не делает программу безопасной, но даёт вам инструмент проверки. Если речь идёт о критичной системе, имеет смысл требовать, чтобы поставщик решений опирался на open source программы для бизнеса с поддержкой внедрения, а не на закрытые, но «условно бесплатные» продукты. Возможность провести внешний код‑ревью, автоматически анализировать исходники, отслеживать историю коммитов — это не роскошь, а основа зрелого подхода. Даже если вы сами не читаете код, важно, чтобы это могли делать аудиторы или партнёры.

Обязательный аудит и формализация рисков

Разовый аудит безопасности бесплатного программного обеспечения для компании часто воспринимается как ненужная роскошь: «ну это же бесплатно, чего там проверять». На деле именно здесь кроются главные потери. Минимальный уровень — автоматическое сканирование на уязвимости, проверка зависимостей и лицензий, анализ конфигурации. Более взрослый подход включает моделирование угроз: кто может атаковать систему, что он получит в случае успеха и сколько это будет стоить бизнесу. После такой процедуры становится видно, где бесплатное решение реально выгодно, а где дешевле купить коммерческий продукт с поддержкой.

Практический алгоритм: как выбирать и внедрять

Удобнее всего относиться к выбору ПО как к небольшому проекту с чётким планом. Даже если команда маленькая, вам нужен простой, но формализованный процесс: от сбора требований до пилотного запуска и анализа результатов. Нестандартный, но эффективный ход — сразу заложить возможность «выхода из решения»: как вы будете мигрировать на другой продукт, если выбранный вариант окажется тупиком. Это заставляет критичнее смотреть на форматы данных, экспорт, наличие API и документации, а не только на красивый интерфейс и знакомое название.

- Определите задачи и ограничения (безопасность, бюджеты, требования регуляторов).

- Сделайте короткий шорт‑лист из 3–5 продуктов по открытым критериям.

- Запустите пилот на ограниченном контуре с заранее продуманными метриками.

- Проведите аудит и зафиксируйте риски, а не просто субъективные впечатления.

- Задокументируйте решение и план дальнейшей поддержки или возможного отказа.

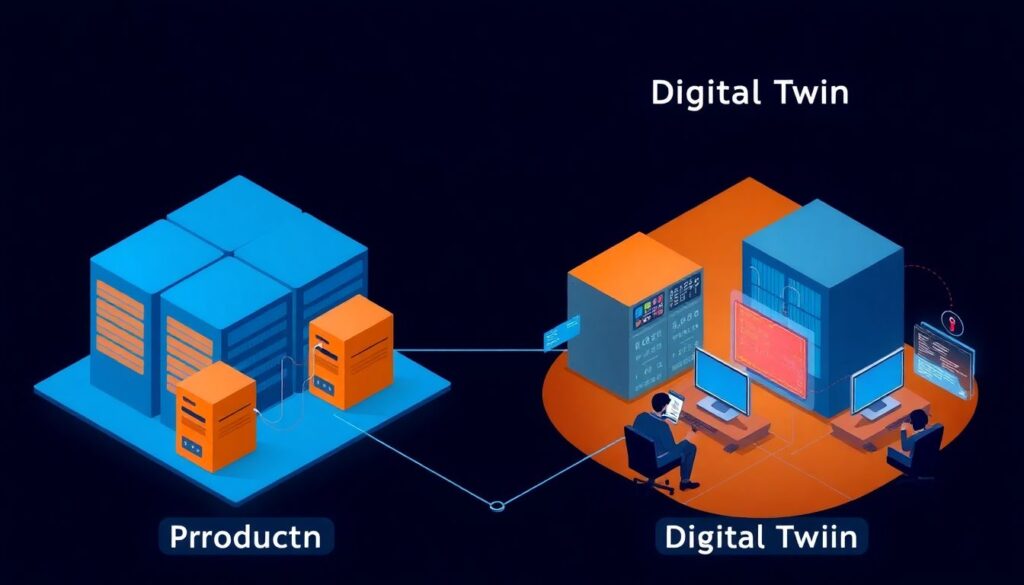

Нестандартные решения: песочницы, «двойники» и баунти

Чтобы реально проверить безопасное бесплатное ПО, мало спросить «а нас уже кто‑нибудь взламывал?». Интересная тактика — использовать «цифровых двойников»: поднять отдельный тестовый стенд, близкий к боевому, и целенаправленно атаковать его с помощью внешних пентестеров или «красной команды». Ещё один нестандартный подход — маленькая внутренняя «баунти‑программа»: бонусы сотрудникам, которые находят уязвимости или некорректные настройки в новом софте. Так вы превращаете тестирование в постоянный процесс, а не в одноразовый ритуал при внедрении.

Примеры реализации в компаниях

Представим среднюю организацию, которой нужен новый сервис для внутреннего документооборота. Стандартный путь — взять первый популярный бесплатный продукт и «как‑то настроить». Более зрелый сценарий другой: отдел ИТ делает подбор и внедрение бесплатного софта для организаций по согласованной методике, включая пилоты и оценку рисков. В качестве нестандартного решения они договариваются с университетской лабораторией: студенты в рамках курса по информационной безопасности тестируют выбранные продукты, а компания получает отчёты и свежий взгляд взамен на данные и практику.

Когда бесплатное — это платформа, а не «дешевая замена»

Интересный подход — рассматривать бесплатное ПО не как одноразовую замену, а как платформу под дальнейшее развитие. Например, берётся открытая CRM‑система, для которой существуют плагины и интеграции, а затем вокруг неё строится своя экосистема. При этом компания изначально закладывает бюджет на доработку модулей и внутреннюю экспертизу, а не надеется, что «и так сойдёт». Тогда бесплатное решение превращается в управляемый актив, а не случайный набор модификаций, о которых помнят только два администратора, давно уволившихся из компании.

Частые заблуждения и как с ними бороться

Первый миф: «Если продукт популярный, значит, он безопасный». Популярность скорее гарантирует, что уязвимости будут и их активно ищут, но не то, что вы успеете закрывать патчи вовремя. Второй миф: «Раз код открыт, его уже кто‑то проверил». На практике многие модули живут годами без серьёзного обзора. Третий миф: «Бесплатное — значит, без ответственности». На самом деле ответственность просто переносится внутрь компании: вы сами отвечаете за выбор, настройку и эксплуатацию, а не можете переложить всё на вендора и SLA.

Почему без экспертов не обойтись

В определённый момент масштаб решений вырастает, и интуитивных решений становится мало. Здесь помогает консалтинг по выбору безопасного ПО для юридических лиц: внешние специалисты не только подбирают продукты, но и выстраивают процессы обновления, реагирования на инциденты, резервного копирования. При этом необязательно сразу нанимать дорогих консультантов на год. Можно начать с точечных сессий: ревью архитектуры, аудит существующего стека, обучение внутренней команды. Такая гибридная модель уменьшает риски и позволяет постепенно растить свою экспертизу, а не зависеть от одного поставщика.