Почему вообще стоит городить безопасный сервер на бесплатном ПО

Если отбросить маркетинг, картина простая: по данным разных аналитиков, до 70–80% интернет‑инфраструктуры крутится на Linux и другом открытом софте. При этом до трети инцидентов связаны не с уязвимостями, а с банальными ошибками настройки. Так что гайд по созданию безопасного сервера на бесплатном ПО — это не про «сэкономить любой ценой», а про то, как выжать максимум из уже доминирующей технологии. Плюс, в условиях роста тарифов на «облака» и железо экономия на лицензиях становится вполне осязаемым конкурентным преимуществом.

План игры: что именно мы защищаем

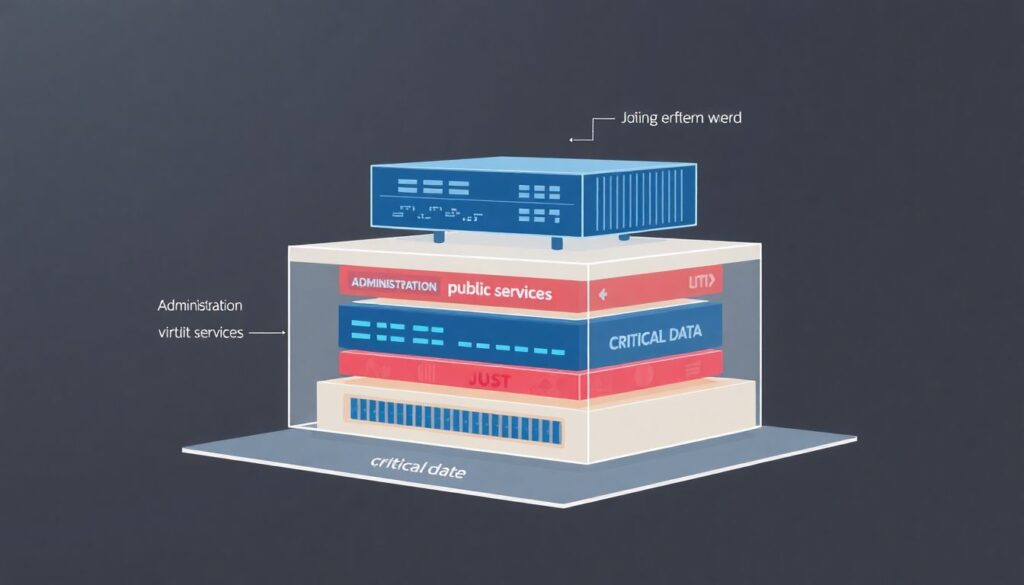

Чтобы не утонуть в деталях, сервер нужно рассматривать как набор уровней: железо, ОС, сетевой периметр, службы и данные. В разговорной плоскости это звучит так: «кто к нам может прийти, откуда и за чем?». Сегодня усреднённая компания держит 5–20 виртуальных машин, и каждая — потенциальная дыра. В прогнозах на ближайшие 3–5 лет рост контейнеризации и микросервисов только усложнит картину: вместо пары монолитов вы получите десятки маленьких, но уязвимых сервисов. Значит, без чёткой схемы защиты вы просто потеряетесь.

Экономика: когда «бесплатно» действительно выгодно

Лицензии уходят в прошлое, но работа людей дорожает. Поэтому настройка безопасного сервера на linux цена обычно упирается не в дистрибутив, а в квалификацию администратора. По оценкам консалтинговых компаний, до 60% бюджета инфраструктуры уже сейчас — это услуги, а не софт. Парадокс в том, что один грамотно настроенный сервер на бесплатном ПО может заменить несколько «коробочных» решений. Если заложить в смету безопасность с самого начала, итоговая стоимость владения будет ниже, чем латать дыры постфактум и платить за простои.

Нестандартный подход к архитектуре и сегментации

Вместо привычной схемы «один сервер — одна роль» попробуйте более хитрый сценарий. Используйте несколько лёгких виртуалок или контейнеров как «бастионы»: один для администрирования, другой — для публичных сервисов, третий — для критичных данных. Такой софтверный «бутерброд» на чистом open source дешевле, чем железные фаерволы, но даёт сопоставимый выигрыш в безопасности. Да, это усложняет администрирование и защиту серверов с открытым исходным кодом, но заодно ограничивает масштаб взлома: злоумышленник упрётся в следующие уровни, а не получит всё сразу.

Пошаговый гайд: базовая защита с уклоном в практику

Чтобы не распыляться, разложим путь на несколько конкретных шагов, которые можно выполнить вечером после работы.

1. Устанавливаем минимальный дистрибутив Linux без лишних пакетов.

2. Включаем строгую политику обновлений и автоматические патчи ядра.

3. Поднимаем отдельный VPN или SSH‑бастион с двухфакторной аутентификацией.

4. Настраиваем файрвол и fail2ban, закрывая всё, что не используется.

5. Вводим привычку: любой новый сервис сначала поднимается в отдельном контейнере, а не «на голой системе».

Аудит и мониторинг: не жадничать на невидимое

Многим кажется, что аудит — роскошь для корпораций, но реальность другая. Даже разовый аудит безопасности linux сервера стоимость которого сопоставима с месячной зарплатой мидл‑админа, часто окупается одним предотвращённым простоем. Необязательно звать звезду рынка: можно комбинировать opensource‑сканеры, лог‑агрегацию и периодические внешние проверки. Нестандартный ход — организовать «мини‑багбаунти» внутри компании: выдавать небольшие бонусы за найденные уязвимости сотрудникам, которые готовы ковыряться в системе и репортить проблемы.

Аутсорс или своими руками: рынок услуг вокруг open source

Из‑за роста сложности инфраструктуры появились целые компании, которые продают услуги по настройке защищенного сервера под ключ. Для малого бизнеса это иногда дешевле, чем держать собственного администратора. Но даже в таком случае полезно понимать базовые принципы, чтобы не покупать «чёрный ящик». Рынок прогнозируемо смещается в сторону долгосрочных контрактов: обслуживание и поддержка защищенных серверов на бесплатном ПО становится абонентской услугой, а не разовой настройкой. Это снижает риски, но требует выбрать поставщика, умеющего работать именно с open source‑экосистемой.

Долгосрочная эксплуатация и автоматизация рутины

Даже самый аккуратно развернутый сервер без ухода быстро превращается в мусорную свалку. Здесь на первый план выходит обслуживание: обновления, резервные копии, проверка логов, тест восстановления. Чтобы не утонуть, автоматизируйте всё, что повторяется чаще раза в месяц: бэкапы, ротацию журналов, тесты конфигураций. На горизонте 3–7 лет тренд понятен: всё больше задач будет перекладываться на Ansible, Terraform и подобные инструменты. Кто научится описывать инфраструктуру как код, тому проще масштабировать безопасность без роста штата.

Влияние на индустрию и куда всё движется

Безопасные сервера на бесплатном ПО уже поменяли правила игры: вендоры всё чаще не продают продукт, а предлагают комплексное администрирование и защиту серверов с открытым исходным кодом как сервис. Это размывает границы между разработчиками, DevOps и безопасниками. В перспективе 5–10 лет можно ожидать, что «по умолчанию безопасный» open source станет стандартом, а платные решения будут конкурировать скоростью внедрения и уровнем экспертизы. Так что инвестируя сейчас в грамотную архитектуру и понимание процессов, вы не просто экономите, а вписываетесь в будущую норму рынка.